Excelente Calidad

- 100+ PCB Design & Layout projects per year

- Outstanding designers with 10+ working experiences.

- 7/24 Live sales & tech support

- 6 hours PCB Layout expedite services

Presentación de Empresa

Ventajas de Nuestro Diseño de PCB

- Min.trace width 2.5mil,

- Min trace spacing 2.5mil,

- Min vias 6mil ( 4mil laser drilling),

- Max layer count 38 layers,

- Min BGA spacing 0.4mm,

- Max BGA Pin 2500pin,

- HDI highest Layer count 18 layers,

- Fastest delivery time 6 hours per item.

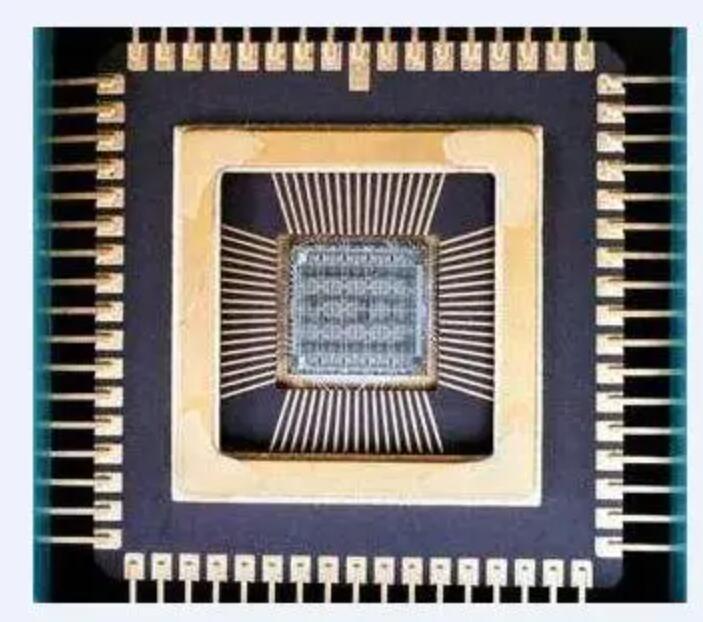

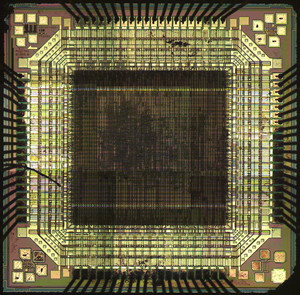

Servicio IC Crack

¿Qué es IC Crack?

IC Crack es también conocido como IC Desbloqueo, IC Attack o IC Decryption. Normalmente, los circuitos integrados de los productos finales están encriptados. Los servicios de desbloqueo de CI consisten en descifrar el CI mediante métodos de ingeniería inversa de semiconductores. El programa de ICs será legible por el programador después de desbloquear IC.

Servicios IC Crack

Desbloquearemos su muestra de IC. Recibirá el código IC en archivo Bin / Hex para programar nuevos ICs:

2 Nuevas muestras de IC programados y entregados a usted para la prueba (100% de reembolso si las muestras no pasan la prueba)

Presentación del archivo Bin o Hex extraído

*La muestra IC será decapada y no estará en condiciones de trabajo después del desbloqueo IC.

¿Cuáles son los métodos para crackear un CI?

Existen muchos métodos para atacar un CI.

1. Ataques por software

Esta tecnología suele atacar los circuitos integrados utilizando las interfaces de comunicación del procesador y explota los protocolos, los algoritmos criptográficos o los agujeros de seguridad de estos algoritmos. Un ejemplo típico de ataque por software fue el ataque a los primeros microcontroladores de la familia ATMELAT89C. El atacante se aprovechó de las lagunas en el diseño de temporización de la operación de borrado de la serie de microcontroladores: utilizando un programa diseñado por él mismo, detuvo el siguiente paso de borrado de los datos de la memoria de programa, después de borrar el bit de bloqueo de cifrado. El programa se convirtió en no encriptado y luego sólo leer el programa en el chip por el programador.

También es posible utilizar los métodos de encriptación para atacar IC, basándose en el desarrollo de nuevos dispositivos de ataque, con algún software para realizar ataques de software. Recientemente, ha habido un dispositivo de ataque en China llamado Kai Ke Di Technology 51 chip decryption equipment (Desarrollado por un profesional de Chengdu, China), este dispositivo desbloquea IC principalmente a través de SyncMos.Winbond, debido a las lagunas en el proceso de producción de IC. El método consiste en utilizar algunos programadores para localizar bytes insertados , A través de este método para encontrar si el chip tiene una ranura continua (encontrar el chip continuo bytes FFFF). Los bytes insertados es capaz de realizar la instrucción para enviar el programa interno a cabo, y luego utilizar el dispositivo de descifrado para intercifrar, para obtener el programa.

2. Ataques de detección electrónica:

La tecnología suele monitorizar las características analógicas del procesador de todas las conexiones de alimentación e interfaz durante el funcionamiento normal con una alta resolución temporal y ataca monitorizando sus características de radiación electromagnética. Dado que el microcontrolador es un dispositivo electrónico activo, el consumo de energía correspondiente cambia a medida que ejecuta diferentes instrucciones. Esto permite al atacante adquirir información crítica específica en el microcontrolador analizando y detectando estos cambios mediante instrumentos de medición electrónicos especiales y estadísticas matemáticas. En cuanto a la RF programador puede leer directamente el modelo antiguo del programa MCU de cifrado es utilizar este principio.

3. Tecnología de ataque de generación de errores:

Esta tecnología utiliza condiciones anormales de funcionamiento para provocar errores en el procesador y, a continuación, éste proporciona acceso adicional para permitir los ataques. Las tecnologías de generación de errores más utilizadas son los ataques de tensión y de reloj. Los ataques de baja y alta tensión pueden utilizarse para desactivar el circuito de protección u obligar al procesador a realizar operaciones incorrectas. Una transición de reloj puede restablecer el circuito de protección sin alterar la información protegida. Las transiciones de tensión y de reloj pueden afectar a la descodificación y ejecución de una sola instrucción en algunos procesadores.

4. Tecnología de sonda:

La tecnología consiste en exponer directamente las conexiones internas del chip, y luego observar, manipular, interferir con el microcontrolador para lograr el propósito del ataque.

5. Método de ataque UV:

El ataque UV, consiste en aplicar radiación ultravioleta sobre el chip, y convertir el chip encriptado en un chip no encriptado, y luego utilizar el programador para leer el programa directamente. Este método es adecuado para los chips OTP, los ingenieros que diseñan microcontroladores saben que los chips OTP sólo pueden ser borrados por la luz UV. Así que para borrar la encriptación es necesario utilizar UV. En la actualidad, la mayoría de los chips OTP fabricados en Taiwán pueden descifrarse con este método. La mitad del encapsulado cerámico del chip OTP tendrá una ventana de cuarzo. Este tipo de CI puede irradiarse directamente con luz ultravioleta. Si se trata de un paquete de plástico, tenemos que abrir el chip en primer lugar, la oblea puede ser expuesto a la exposición a la luz ultravioleta . Debido a que la encriptación de este chip es relativamente pobre, la desencriptación básica no requiere ningún coste, por lo que el precio de mercado de la desencriptación del chip es muy barato, por ejemplo SONIX SN8P2511 desencriptación, Infineon SCM desencriptación.

6. Lagunas del chip:

Muchos chips tienen vulnerabilidades criptográficas en el momento del diseño. Tales chips pueden explotar vulnerabilidades para atacar el chip para leer el código en la memoria, como el exploit del código del chip mencionado en nuestro otro artículo: Si podemos encontrar el código FF continua que se puede insertar bytes, podríamos revertir a cabo el programa. O si algún código de búsqueda contiene un byte especial, si hay tal byte, podemos utilizar este byte para revertir el programa a cabo. Los chips como Winbond o Shimao MCU, por ejemplo, W78E516 descifrado, N79E825 descifrado, ATMEL 51 serie AT89C51 descifrado es utilizar las lagunas byte en el código para atacar.

Además, hay algunas lagunas obvias en el chip, como un pin en el cifrado se convertirá en un chip no cifrado, al añadir la señal electrónica. Debido a que la tecnología de ataque implica un fabricante chino MCU, no vamos a enumerar los modelos a cabo en aquí. Dispositivos de descifrado de chips que se pueden ver en el mercado hoy en día todos utilizan las lagunas en el chip o el programa para realizar IC desbloquear. Sin embargo, los enfoques que se pueden comprar / compartir fuera es básicamente sólo es capaz de desbloquear número muy limitado de modelos, como los enfoques detallados de ataque son altamente confidenciales a cada laboratorio o empresas. En Hiechpcba, hemos desarrollado nuestro propio equipo de descifrado sólo para uso interno. Tenemos la tecnología con nuestras herramientas desarrolladas que es capaz de desbloquear por ejemplo MS9S09AW32, o el dispositivo que puede desbloquear específicamente LPC2119LPC2368 y otros ARM IC similares. Los resultados serán muy fiables mediante el uso de los enfoques y herramientas especializadas para el catálogo IC específico.

7. Método fusible de encriptación de recuperación FIB:

Este método es adecuado para muchos chips con encriptación por mecha, el ejemplo más típico es el desbloqueo del MSP430 de TI. Debido a que el cifrado MSP430 es quemar fusible, siempre y cuando el fusible puede ser restaurado, entonces el IC cambia a chips no cifrados. Más modelos como MSP430F1101A, MSP430F149, MSP430F425 y así sucesivamente. Normalmente utilizamos la sonda para lograr la reconexión del fusible. Si no hay equipo, todavía se puede conseguir modificando las líneas contratando a empresas de modificación de semiconductores. Generalmente podría utilizar el FIB (haz de iones enfocado) Equipo para conectar la línea, o con un láser dedicado modificación de equipos para restaurar la línea. Este enfoque no es una solución preferida debido a las necesidades de equipos y consumibles que aumenta el coste de los clientes para el trabajo de desbloqueo IC. Utilizaremos esta tecnología si no existe un método mejor.

8. Modificación del circuito de cifrado:

Actualmente en el mercado, el diseño de chips CPLD y DSP es complejo, con un alto rendimiento de cifrado, utilizando el método anterior es difícil hacer el descifrado. Por lo tanto, es necesario realizar el análisis mencionado anteriormente para la estructura del chip, y luego encontrar el circuito de cifrado, y utilizar el equipo de modificación del circuito del chip para realizar algunos cambios, y hacer que el circuito de cifrado falle. El DSP o CPLD encriptado pasará entonces a un estado no encriptado en el que se podrán leer los códigos. Utilizamos la tecnología para TMS320LF2407A, TMS320F28335, TMS320F2812 y etc.

Preguntas y respuestas sobre Desbloqueo de IC

P1: ¿Qué es el desbloqueo IC?

R1: Otros nombres para IC Desbloqueo incluyen IC Crack, IC Attack y IC Decryption. El CI de los artículos terminados suele estar cifrado. Los servicios de desbloqueo de CI incluyen el uso de técnicas de ingeniería inversa de semiconductores para desbloquear el CI. Después del IC crack, el programador puede leer el programa del IC.

P2: ¿Cuál es el precio del IC crack?

R2: El rango de precios de IC crack es relativamente grande, ¡depende principalmente del modelo específico!

Desde que me dedico a los crackers de CI, a menudo he recibido todo tipo de preguntas de los clientes. Hoy, vamos a explicar por qué IC cracker también se dirige a los chips, y hay una diferencia de precio tan grande? Algunos chips cuestan sólo unas docenas de USD, mientras que otros cuestan decenas de miles o incluso cientos de miles...

P3: ¿Podemos crackear CI pulidos o falsos?

R3: Para este tipo de IC, necesitamos abrir la cubierta del chip e identificar el modelo real del chip. A continuación, puede determinar si se admite el craqueo con éxito. En este caso, el IC original se romperá.

Q4: ¿Por qué no puede prometer 100% de éxito para cualquier descifrado IC?

R4: Nota importante: existen riesgos en el descifrado IC cualquier chip. Muchas empresas prometen una tasa de éxito del 100% antes de descifrado IC. ¡Eso es el pasado! La probabilidad de éxito también es relativa. Incluso un simple proceso de descifrado IC puede fallar debido a uno de los factores. Por lo tanto, la tasa de éxito del 100% son las palabras de algunos anuncios. Por favor, ¡prepárese!

P5: ¿Cómo ordenar para desbloquear IC?

R5: El cliente envía el modelo específico del chip - > presupuesto - > enviar muestras (1-2 piezas) - > probamos - >confirmamos chip de apoyo desbloquear- > cliente paga el 50% del depósito - > empezar a trabajar - > descifrado completo - > enviar dos nuevas muestras para la prueba - cliente paga el saldo - > enviar el programa al cliente

P6: ¿Puedo modificar el programa después de desbloquear la MCU?

R6: Después de MCU desbloquear, ensamblaje obtendrá lenguaje ensamblador, no "C "o "Java". Si usted puede entender el lenguaje de ensamblaje, sin duda puede modificarlo. Solo puede modificar lo simple en el archivo hexadecimal, como nombre, modelo, cantidad, etc. ¡Si necesita revertir el programa de archivos quemados a programas en lenguaje C, el costo es muy alto!

Q7: ¿Cómo desbloquear MCU de cifrado suave?

R7: Algunos chips suelen encontrarse después del desbloqueo duro, y el programa también está encriptado. En este caso, ¡necesitamos ingenieros de software profesionales para reparar el código para que pueda funcionar con éxito! Sin embargo, algunos MCU de encriptación suave demasiado complejos pueden no ser 100% reparados con éxito.

P8: ¿Puedo obtener el programa directamente después de crackear el IC?

R8: Nota importante: para los chips con largo tiempo de entrega de muestras, alto costo de flete, bajo precio de crack de IC, y alta tasa de éxito de crack de IC. Los clientes pueden solicitar el programa directamente después del descifrado. Sin embargo, si la prueba no tiene éxito, el cliente tiene que proporcionar el producto original o placa PCB para nosotros. Si no coopera con la prueba, no podemos reembolsarlo. Especialmente para los nuevos clientes, por favor considere cuidadosamente. Hay riesgos en el desbloqueo de cualquier chip. ¡No podemos decir 100% de éxito!

P9: ¿Responsabilidad legal y acuerdo de confidencialidad para crackear MCU?

R9: Siempre y cuando pidamos a los clientes que desbloqueen MCU para obtener chips MCU a través de canales legales, y utiliza MCU crack en formas legales, tales como la reparación de equipos rotos, volver a desarrollar programas, aprender métodos avanzados de programación de otras personas, o recuperar sus datos perdidos, etc. Cuando crackeamos MCU, la asociación de descifrado estipula que los clientes deben crackear con fines legítimos. MCU desbloquea un medio legal para comprender la información, pero la información aprendida debe cumplir la ley de propiedad intelectual.

P10: ¿Cómo pagar por el descifrado de chips?

R10: Notas para el pago de descifrado de chip:

1. Para proyectos de chip simples y baratos, podemos descifrar y pagar el monto total de una sola vez, y enviaremos el programa;

2. Para el descifrado de chips complejo y difícil, se recomienda que el cliente pruebe nuevas muestras después de pagar el depósito del 50%. Asegúrese de que no hay ningún problema y, a continuación, pague el importe total. Si el cliente insiste en pagar el importe total, obtenga directamente el procedimiento del proyecto. Seguimiento del trabajo, ¡los clientes deben cooperar con nuestro trabajo! De lo contrario, traerá pérdidas y asumir los riesgos.

3. Método de pago: PayPal, Alipay, WeChat Pay y otros métodos pueden ser apoyados por pequeñas cantidades, y el banco T / T, se debe utilizar para grandes cantidades.

+86-755-29970700 or +86-(0)133 1684 4961

sales@hitechpcb.com; sales15@hitechcircuits.com

2F, Building C, Suojia Technology Park, Hangcheng, Bao’an, Shenzhen, Guangdong, China 518126

Chino

Chino Inglés

Inglés Ruso

Ruso Español

Español Portugués

Portugués